10克

10 g完整性:DOCSIS®4.0规范及其新的身份验证和授权框架

的支柱之一10 g的平台是安全。简单性、完整性、机密性和可用性都是有线的10 g安全平台的不同方面。在这项工作中,我们要讲诚信(身份验证)增强,发展下一代的DOCSIS®网络,以及它们如何更新有线宽带服务的安全性配置文件。

DOCSIS(数据电缆服务接口规范)定义了如何创建提供宽带网络和设备的电缆行业及其客亚博苹果版怎么下载户。具体来说,DOCSIS包含一组的技术文档的核心有线宽带服务。亚博yabo888vip网页版CableLabs电缆行业的制造商,有线宽带运营商不断合作提高效率,可靠性和安全性。

关于安全、DOCSIS网络已经率先使用公钥密码学在大规模DOCSIS公钥基础设施(pki)是世界上最大的pki中有一半十亿活跃和积极使用ca颁发的证书在世界各地的每一天。

下面,我们将介绍简史DOCSIS安全和调查当前授权框架和随后的局限性提供了安全属性的描述介绍了新版本的授权和身份验证框架,解决当前的局限性。

之旅DOCSIS安全

DOCSIS协议,用于有线电视网络向用户提供连接和服务,经历了一系列的与安全相关的更新最新版本DOCSIS 4.0,以帮助满足10 g平台需求。

第一DOCSIS 1.0规范中,无线电频率(RF)接口包括三个安全规范:安全系统、可移动的安全模块和基线隐私接口。亚博苹果版怎么下载结合安全系统+移动安全模块规范成为完整的安全(FS)。

采用公钥加密后不久发生在授权过程中,电缆行业意识到需要一种安全的方法来验证设备;建立了DOCSIS PKI为DOCSIS 1.1 - -3.0设备为电缆调制解调器提供可验证身份。

DOCSIS 3.0规范,主要的安全特性是能够早些时候执行身份验证和加密设备注册过程,从而提供保护重要的配置和设置数据的配置文件(例如,厘米或DHCP交通),否则不受保护。新功能被称为早期授权和加密(运算单元),它允许开始基线隐私接口+ (BPI)甚至在IP连接的设备供应。

的DOCSIS 3.1规亚博苹果版怎么下载范创建了一个新的公钥基础设施(PKI)来处理身份验证所需的新类设备。这个新的PKI引入了一些改进原来的PKI加密时,一套新的算法和关键尺寸增加遗留PKI的主要变化。今天使用了相同的新的PKI安全DOCSIS 3.1设备还将提供更新的证书DOCSIS 4.0的。

DOCSIS 4.0版本规范的介绍,在众多的创新,一种改进的认证框架(BPI + V2)地址当前BPI +的局限性,实现了新的安全特性,如算法的灵活性,完美向前保密(PFS),相互消息身份验证(MMA或马)和降级攻击的保护。

基线隐私+ V1和其局限性

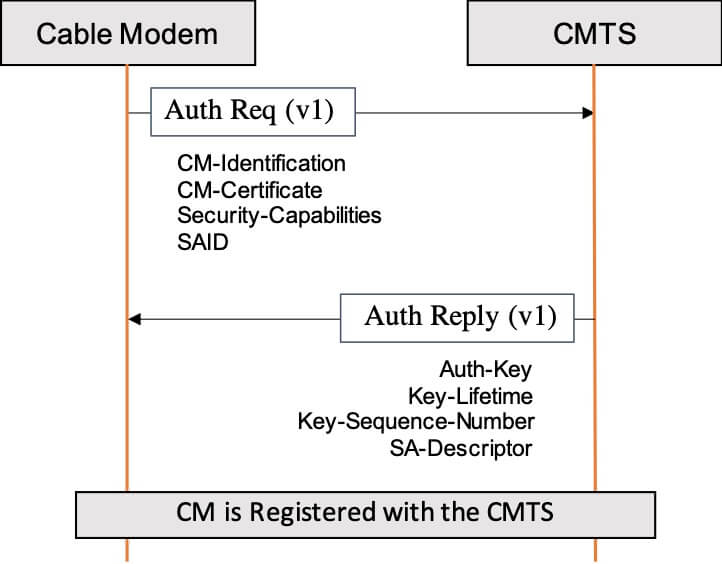

在DOCSIS 1.0 -3.1规范亚博苹果版怎么下载,当基线启用隐私+ (BPI + V1), cmt直接授权一个CM通过提供一个授权密钥,然后使用它来获得所有的授权和加密密钥材料。然后使用这些秘密CM之间的安全通信和cmt。在这个安全模型,假设cmt信任其身份并不是验证。

图1:BPI +授权交易

BPI + V1的设计不仅仅可以追溯到几年在这段时间,安全与密码学景观已经大大改变;特别是关于加密。时BPI +设计,加密社区是使用RSA公开密钥算法,而今天,使用椭圆曲线密码学和ECDSA签名算法是主要因为它的效率,尤其是当RSA 3072或更大的键是必需的。

在BPI +一个失踪的特征是缺乏认证的授权信息。特别是,CMs和CMTS-es不需要(即进行身份验证。标志)自己的消息,使他们容易受到未经授权的操作。

近年来,已经有很多讨论验证,以及如何确保妥协的长期凭证(例如,关联的私钥证书)不提供访问所有会话的用户明确(即。,使所有记录的解密会话打破单一键)——因为BPI + V1直接使用RSA公钥加密授权密钥在CM的设备证书,它不支持完美向前保密。

为了解决这些问题,电缆行业从事一个新版本的授权协议,即BPI +版本2。这个更新,需要保护机制防止降级攻击,攻击者强迫使用旧的,甚至更弱,版本的协议。为了解决这个问题,可能DOCSIS社区需要决定一个特定的保护机制,介绍了信任在第一次使用(豆腐)机制来解决这个问题。

新的基线隐私+ V2

的DOCSIS 4.0规范引入了一个新版本的认证框架,即基线隐私+版本2,地址的局限性BPI + V1通过提供支持了新的安全需求。下面是总结BPI + V2提供的新的安全特性以及他们如何解决当前限制:

- 消息身份验证。BPI + V2完全认证授权信息。对于CMs这意味着他们需要授权请求消息进行数字签名,从而消除攻击者的可能性来代替CM与另一个证书。CMTS-es, BPI + V2要求他们验证自己的授权应答消息这种变化将显式身份验证步骤添加到当前的授权机制。虽然认识到需要部署相互消息身份验证、DOCSIS 4.0规范允许过渡时期,设备仍然允许使用BPI + V1。这个选择的主要原因是相关的新要求对DOCSIS网络,现在需要采购和续签DOCSIS凭证时启用BPI + V2(相互的身份验证)。

- 完美的向前保密。不同于BPI + V1,新的认证框架要求双方参与的推导授权密钥认证公共参数。特别是,引入消息身份验证两岸的交流(即。,厘米,cmt)使BPI + V2使用椭圆曲线diffie - hellman短暂而不是cmt (ECDHE)算法直接生成和加密密钥不同的CMs。因为认证的授权信息,使用ECDHE MITM攻击是安全的。

- 算法的灵活性。进步在经典和量子计算为用户提供了令人难以置信的计算能力在他们的指尖,它还提供了相同的不断增加的恶意用户的能力。BPI + V2删除协议依赖于特定的公钥算法在BPI + V1。,通过引入使用CMS的标准格式消息身份验证(即。签名)结合使用ECDHE DOCSIS 4.0安全协议有效地将公钥证书的密钥交换算法中使用的算法。这使得新的公钥算法的使用时所需的安全或操作的需要。

- 降级攻击的保护。首先使用一项新的信托(豆腐)机制介绍提供保护,以防止降级攻击——尽管豆腐机制背后的原则并不新鲜,它是用来防止降级攻击。它利用在首次成功使用的安全参数授权作为未来的一个基准,除非另有指示。通过建立所需的最低版本的认证协议,DOCSIS 4.0电缆调制解调器积极防止未经授权使用弱版本的DOCSIS认证框架(BPI +)。过渡时期的采用新版本的协议,有线电视运营商可以允许“计划”下调——例如,当一个节点分裂发生或当一个错误的设备被替换和BPI + V2未启用。换句话说,一个成功地验证了cmt可以设置,厘米,允许的最低版本(以及其他CM-CMTS绑定参数)用于随后的认证。

未来的工作

在这项工作,我们提供了一个简短的历史DOCSIS安全性和回顾了当前授权框架的局限性。随着cmt功能转移到不可信域,这些限制可能转化为安全威胁,特别是在像远程PHY新的分布式架构。虽然在最后阶段的批准,该更改DOCSIS 4.0安全工作组目前正在解决。

成员组织和DOCSIS设备供应商总是鼓励参与我们的DOCSIS工作组——如果你符合条件,请联系我们,将参加我们的每周DOCSIS 4.0安全会议,这些和其他安全相关的话题,解决。

如果你有兴趣发现更多的细节DOCSIS 4.0和10 g安全,请放心联系我们得到更深入的和更新信息。