安全

透明安全在实验室测试中优于传统DDoS解决方案

透明的安全是一种用于识别和减轻分布式拒绝服务(DDoS)攻击以及作为这些攻击来源的设备(例如物联网[IoT]传感器)的开源解决方案。透明安全通过可编程数据平面(例如,基于“P4”)启用,并使用带内网络遥测(INT)技术进行设备识别和缓解,在运营商网络上阻止攻击流量。

考克斯通信Cabl亚博yabo888vip网页版eLabs于2020年底在Cox实验室对透明安全解决方案进行了概念验证测试。测试主要集中在以下主要目标上:

- 将透明安全解决方案的性能与领先的商用DDoS缓解解决方案进行比较和对比。

- 验证int封装的报文能够在IPv4/IPv6/ MPLS (Multiprotocol Label Switching)网络中传输,且不影响网络性能。

- 验证透明安全解决方案可以很容易地在商用可编程交换机上实现。

该试验比较了透明安全与领先的DDoS缓解解决方案的有效性。透明安全能够在一秒钟内识别和减轻攻击,而领先的供应商则需要一分钟。我们还验证了插入和删除INT头对吞吐量或延迟没有明显的影响。

透明安全的历史与发展

我们最初发布了透明的安全架构并于2019年10月实施开源参考。从那时起,我们取得了几个里程碑:

- 类中添加了纯源元数据P4带内遥测规范,以及透明安全作为示例实现。

- 中添加了对多个包头进行排序的支持单次遥测报告.

- 我们发布了一份名为"透明安全:个人资料私隐考虑事项”。

- 我们创建了一个透明的安全着陆页。

考克斯为什么感兴趣

随着物联网设备的不断增加,可被破坏和用于参与DDoS攻击的设备数量也在增加。与此同时,DDoS攻击的频率持续增长,因为DDoS租用站点的广泛可用性,允许个人以相对较低的成本发起DDoS攻击。这些因素导致恶意流量越来越多地使用接入网的上游带宽。

虽然目前可用的DDoS缓解解决方案可以监控出站攻击,但它们主要侧重于缓解针对运营商网络端点的DDoS攻击。这些解决方案使用诸如BGP导流和Flowspec等技术来丢弃进入网络的流量。然而,使用这些技术来减少出站攻击是无效的,因为恶意流量已经穿越了接入网,在流量被转移到洗码器或被Flowspec规则丢弃之前,它会产生最大的负面影响。

透明安全提供了对出站攻击的近乎即时检测的承诺,以及在客户端设备(CPE)上从源头减轻攻击的能力,从而防止流量使用上游访问网络资源。亚博全球最大投注平台

除了Transparent Security的DDoS缓解功能外,总体上对网络性能/可见性还有额外的好处。在CPE上实现透明安全意味着网络运营商可以派生与给定流关联的特定设备类型。这使得操作人员可以确定攻击中利用的物联网设备的类型。

这还提供了无数其他可能性——例如,通过使客户服务人员能够确定客户的问题是针对某个特定设备而不是内部网络上的所有设备,从而减少卡车滚动。另一个例子是通过检查INT元数据来跟踪给定数据包在网络中所遵循的路径。

消费者将从透明安全中直接获益。一旦识别出受损设备,就会通知消费者解决问题,或者将规则推送到CPE隔离该设备同时允许消费者的其他设备继续访问互联网。这种隔离减轻了来自受损设备的额外危害。这种额外的伤害可以表现为性能下降、隐私数据泄露、通信中的假定保密性被打破,以及通过DDoS消耗的流量。网络上更少的恶意流量可以提供更好的整体客户体验。

实验室试验设置

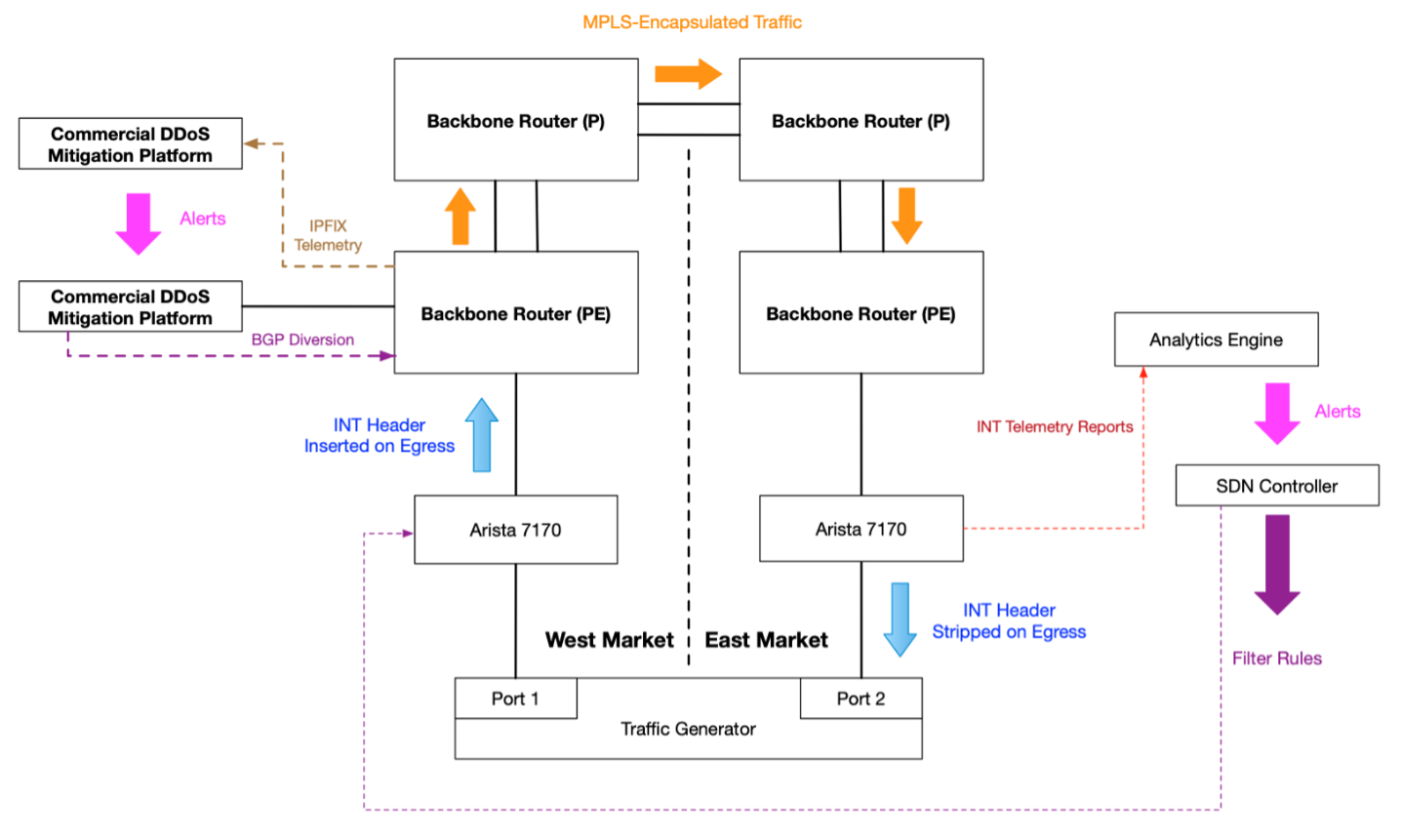

测试环境旨在模拟来自接入网络的流量,这些流量通过服务提供商的核心骨干网传输,并针对不同市场中服务提供商接入网络上的另一个端点(例如,“东向西”或“西向东”攻击)。

下图提供了实验室测试环境的高级概述:

在实验室试验中,流量发生器生成了各种类型的DDoS流量(基于IPv4/IPV6的UDP/TCP)并发送到West Market Arista交换机,该交换机在将流量发送到West Market PE路由器之前使用自定义P4配置文件插入INT报头和元数据。然后,流量通过MPLS标签交换路径(LSP)到达East Market PE路由器,然后被发送到East Market Arista,它使用自定义P4配置文件生成INT遥测报告,并在将原始IPv4/IPv6数据包发送回流量生成器之前剥离INT报头。

结果

在将透明安全解决方案的性能与领先的商用DDoS缓解解决方案进行比较和对比时,实验室测试结果非常有希望。检测出站攻击的速度很快,大约需要1秒,透明安全系统在5秒内部署了缓解措施。商业解决方案花了80秒来检测和减轻攻击。这些测试使用随机UDP flood运行;UDP反射和TCP状态耗尽攻击被这两种解决方案识别和缓解。在这次试验中,只丢弃了与攻击相关的数据包。日志含义没有丢弃与攻击无关的报文。

透明安全解决方案是在Arista提供的商用可编程交换机上实现的。这些交换机目前正在网络中部署。实现透明安全不需要对网络操作系统(NOS)进行任何更改。

测试验证了int封装的数据包可以在IPv4/IPv6/MPLS网络上传输,而不会产生任何不利影响。在添加INT报头、生成遥测报告或减轻DDoS攻击时,对吞吐量没有明显影响。我们验证了流量以线速度运行,INT报头平均增加了2.4%的数据包大小。

应用程序响应时间在启用透明安全性或不启用透明安全性时都没有变化。这表明,当解决方案部署在生产网络中时,不会对客户流量产生可衡量的影响。

结论和下一步

透明安全使用带内遥测技术来帮助识别DDoS攻击的来源。

这次试验的重点是在服务提供商网络内的交换机上使用透明安全。为了实现透明安全的全面影响,需要将其覆盖范围扩展到客户场所的网关。这样的配置可以在攻击使用家庭以外的任何网络带宽之前减轻攻击,并有助于识别参与攻击的确切设备。

该测试是在基于我们的开源参考实现的自定义P4概要文件上进行的。我们将鼓励供应商为其设备添加INT支持,并鼓励运营商部署可编程交换机和支持INT的cpe。

利用今天的机会来探索使用INT和的机会透明的安全解决问题提高整个网络的交通能见度。